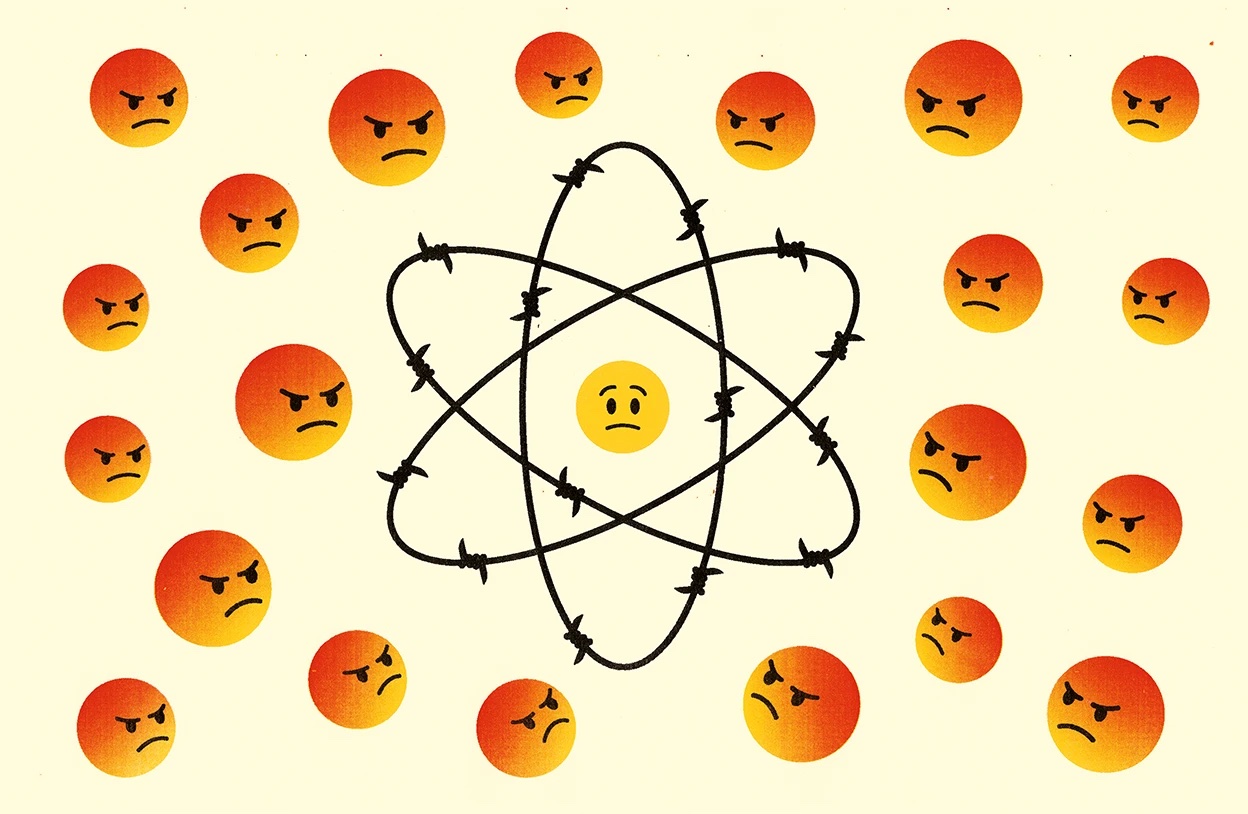

خمس نصائح تجعلك في مأمن من موجات الكراهية

المستشرية على الإنترنت

08 May 2025

خمس نصائح تجعلك في مأمن من موجات الكراهية المستشرية على الإنترنت

نشرت بتاريخ 8 مايو 2025

مع تصاعُد موجات معاداة العلم، من الحكمة أن تتخذ إجراءاتٍ وقائية لحماية أبحاثك وسُمعتك في الفضاء الرقمي.

في ظل انشغال الباحثين بالتأليف والتدريس والتقدُّم للمِنَح، ربما يتراجع الأمن السيبراني إلى مرتبة متأخرة على سُلَّم أولوياتهم. يستمر الحال على هذا المنوال حتى يقع ما لا تُحمد عُقباه.

يقول ناوم روس، المدير التنفيذي لمبادرة «آر أوبن ساي» rOpenSci غير الربحيَّة التي تتخذ من مدينة بيركلي بولاية كاليفورنيا مقرًّا، والتي توفر للعلماء أدواتٍ برمجية مفتوحة المصدر: "الحقُّ أن العلم يمرُّ حاليًّا بوقتٍ عصيب". ومن كان في موقعه يدرك هذا أكثر من غيره. فخلال جائحة «كوفيد-19»، كان روس، الذي يقيم في مدينة بروكلين بولاية نيويورك، يعمل لدى منظمة «إيكو هيلث أليانس» EcoHealth Alliance الأمريكية غير الربحية التي تسعى إلى رصد المناطق التي ساهم فيها النشاطُ البشري في زيادة خطر انتقال الأمراض من مصادر حيوانية. يقول: "أصبحت «إيكو هيلث» هدفًا لنظريات المؤامرة حول أصل جائحة كوفيد".

سرعان ما تحوَّلت المنظمة — وكل من يعمل فيها — إلى هدف للهجمات، التي "تراوحت ما بين رسائل كراهيةٍ وتهديداتٍ بالقتل"، على حد قول روس، الذي يضيف: "تعرَّض بعض زملائي لهذه التهديدات، التي لم تقتصر على مكان العمل فقط، بل امتدت لتطال منازلهم".

تتضاعف هذه التهديدات مع تعمُّق الانقسامات السياسية. ففي فبراير الماضي، وجدَ العديدُ من العاملين في الوكالات الصحية الفيدرالية الأمريكية أنفسهم ضحايا لـ«التشهير الإلكتروني»؛ وذلك بنشر صورهم وبيانات عملهم وسجلات تبرعاتهم السياسية على موقع «دي إي آي ووتشليست» DEI Watchlist. أُنشئ هذا الموقع من قِبل جهة تطلق على نفسها «مؤسسة المساءلة الأمريكية» American Accountability Foundation، وهي منظمة أمريكية غير ربحية محافِظة، بهدف "فضح الموظفين غير المنتخَبين الذين يتصدرون مبادراتِ التنوع والمساواة والشمول (DEI) ذات الطابع الراديكالي".

تعرضت أريادنا جالو، خبيرة العلوم السياسية في «المجلس الوطني للبحوث العلمية والتقنية» (CONICET) في الأرجنتين، ومقره بوينس آيرس، لحملة تشهير إلكتروني في عام 2024، بعد تصويرها خلال مشاركتها في مظاهرة احتجاجًا على خفض التمويل الأكاديمي في البلاد. صوَّرها أحد مقدِّمي المحتوى على موقع «يوتيوب» في مقطع فيديو ونشر بياناتها الشخصية والأكاديمية، مما أدى إلى ما وصفته جالو بأنه "سيل جارف" من الهجمات في تعليقات الفيديو.

يرى مات ميتشل، الرئيس التنفيذي لمجموعة «سيفتي سينك» Safety Sync في نيويورك، التي تقدم استشاراتٍ ووسائل لتوفير الأمن والسلامة في الفضاءين الواقعي والافتراضي، أنَّ جميع العلماء، بغض النظر عن اختصاصهم أو موقعهم، أهداف محتمَلة. يقول: "هذا ما وصلنا إليه. المشكلة أكبر من أي رئيس، أو رئيس وزراء، أو زعيمٍ لدولة ديكتاتورية أو استبدادية."

لكن هناك إجراءات يمكنك اتباعها لحماية نفسك، وموارد قيِّمة يمكن أن تُعينك. وفيما يلي خمس خطواتٍ تستطيع البدء بها.

اطلب المساعدة

ستوفر مؤسستك سياساتٍ للخصوصية ومواد رقمية يمكنك الاستفادة منها، ولكن يوجد أيضًا العديد من الموارد المتاحة عبر الإنترنت. منها، إرشادات حول التصدي للتشهير الإلكتروني، أعدَّتها جماعة حقوقية غير ربحية تُعرف باسم «مؤسسة التخوم الإلكترونية»، ويُشار إليها بالاختصار EFF، مقرُّها مدينة سان فرانسيسكو بولاية كاليفورنيا؛ ومنها أيضًا، أدوات تقييم مخاطر الأمن السيبراني المتاحة من «برنامج سلامة الحاصلين على المِنَح» Grantee Safety Program التابع لمؤسسة «فورد» Ford Foundation في نيويورك؛ بالإضافة إلى موارد متنوعة توفرها «وكالة الأمن السيبراني وأمن البنية التحتية» Cypersecurity and Infrastructure Security Agency التابعة للحكومة الأمريكية.

وأيًّا ما كان ما تفعله، احرص على التحدُّث مع زملائك عن هذه المسألة. يقول ثورين كلوسوفسكي، الناشِط المعنى بالأمن والخصوصية في «مؤسسة التخوم الإلكترونية» في لوس أنجلوس بولاية كاليفورنيا: "هذا أمرٌ بالغ الأهمية. إذا لم يدعم الجميع الإجراءات الأمنية التي تتبعها، فسوف تكون الحماية منقوصة."

علاوة على ذلك، من الجيد دائمًا أن تحيط نفسك بأشخاص تستطيع الاستعانة بهم عندما يبدأ استهدافك عبر الإنترنت بصورةٍ أو بأخرى. يقول صامويل مينديز، طالب الدكتوراه في مجال التوعية الصحية بكلية تي إتش تشان للصحة العامة بجامعة هارفارد، الكائنة في بوسطن بولاية ماساتشوستس الأمريكية، والذي أنشأ صندوقًا لأدوات السلامة الرقمية للعاملين في مجال الصحة العامة: "ابحث عن زميل موثوق أو أستاذ أو شخص مقرَّب يدرك مخاوفك ويتفهمها". هذا الشخص، كما يصفه مينديز، يمكن أن يكون الملاذ "الذي تلجأ إليه للحصول على الدعم إذا احتجت يومًا إلى المساعدة في فرز الرسائل أو في توثيق التفاعلات".

احجب معلوماتك الشخصية

يرى مينديز أنَّ "البحث عن المعلومات الشخصية من الإجراءات التي يمكن اتخاذها على الفور"؛ وذلك ببساطة عن طريق البحث عن اسمك على موقع «جوجل»، مصحوبًا بأسماء جهات العمل السابقة والمدارس وأماكن الإقامة وما إلى ذلك، لمعرفة إن كان في مقدورك العثور على أي معلوماتِ اتصالٍ لا ترغب في نشرها. يقول مينديز: "وهنا يمكنك أن تطلب إزالتها يدويًّا". ومع ذلك، فنجاح هذه الخطوة ربما يختلف باختلاف الأحوال؛ ففي حين أن الأفراد المقيمين بالاتحاد الأوروبي يتمتعون بأساليب قوية نسبيًّا لحماية الخصوصية، تشمل الحق في طلب محو البيانات الشخصية ("حق النسيان")، فإن هذا ليس الحال في كل مكان، بما في ذلك الولايات المتحدة.

تعمَدُ بعضُ الشركات إلى جمع بياناتك من الإنترنت وبيعها، لذا يجب ألا تَغفَل عن هذه الشركات وأنت تسعى إلى مسح بياناتك الشخصية. يقول كلوسوفسكي: "أنصح عمومًا بتقديم طلبٍ إلى إحدى الشركات الكبرى، وانتظر لترى النتيجة". وذكر أن الشركات التي تجمع هذه البيانات غالبًا ما توفر لك مجموعة بياناتك مجانًا، ومن ثَمَّ يمكنك أن تقرر أهمية الأمر بالنسبة إليك.

أو يمكنك بدلًا من ذلك الاشتراك في خدمة مدفوعة تتولى عنك مسؤولية إزالة المعلومات، مثل «ديليت مي» DeleteMe ، أو «إنكوجني» Incogni، أو«كاناري» Kanary. وإلى ذلك، توجد خدمات متخصصة في المهن التي يشكِّل فيها استقاء المعلومات الشخصية والتشهير الإلكتروني مشكلةً. على سبيل المثال، توفر خدمة «دوكديفيندر» DocDefender من منصة «دوكسيميتي» Doximity إمكانية إزالة التفاصيل من المواقع المتاحة لعموم المستخدمين؛ هذه خدمة من حزمة الخدمات المقدَّمة للأطباء الذين ربما تستهدفهم الحملات المناهضة للإجهاض، على سبيل المثال.

يقول جريج ويلسون، خبير الأمن السيبراني بمدينة تورونتو في كندا، إنَّ المؤسسات والهيئات المهنية بإمكانها تبسيط هذه العملية للباحثين. على سبيل المثال، يمكن أن تتضمن المؤتمرات الأكاديمية جلساتٍ لا تزيد مدتها عن ساعة واحدة تحت عنوان «أحضِر جهازك الخاص»، ترشد المشاركين خطوةً بخطوة لكيفية تأمين بياناتهم وأجهزتهم. والحق أن مينديز فعلًا شيئًا من هذا القبيل، فقد نظَّم فعالياتٍ اجتماعية، مثل «ملتقى السلامة الرقمية»، حيث يُقدم هذه الإرشادات في إطار غير رسمي.

اكتسب عادات تحقق لك الحماية في الفضاء الرقمي

يقول كلوسوفسكي إنَّ أبجديات الأمن السيبراني واضحة: استخدام برامج إدارة كلمات المرور والمصادقة الثنائية، والتأكُّد من عدم استخدام نفس كلمة المرور لموقعَيْن أو تطبيقَيْن مختلفَين، وإزالة التطبيقات وحذف الحسابات نادرة الاستخدام.

ولتجنَّبْ الدخول إلى شبكات «الواي فاي» WiFi العامة، أو تأكَّد على الأقل عدم تشغيل إمكانية مشاركة الشبكة العامة على جهازك، وإلا فربما يكون بإمكان مَن حولك مراقبة ما تفعله على جهازك. والأفضل من ذلك استخدام شبكاتٍ آمنة ومشفَّرة من طرفٍ إلى طرف، متى كان ذلك ممكنًا، مثل خدمة التجوال الدولية «إديوروم» Eduroam. وإذا لم يكن بُد من استخدام شبكات «الواي فاي» العامة، فلتستعن بأحد تطبيقات الشبكات الخاصة الافتراضية (VPN)، مثل «بروتون في بي إن» ProtonVPN التي توفر بعض الحماية. ويمكنك كذلك استخدام متصفح يركِّز على الخصوصية مثل «تور» Tor أو «دَك دَك جو» DuckDuckGo وخدمة حَلِّ نظام أسماء النطاقات (DNS) مثل 1.1.1.1 التي لا تتعقب نشاطك ولا تمرِّر بياناتك إلى جهاتٍ خارجية.

وتذكَّر أن تختار لبريدك الإلكتروني الشخصي عنوانًا يختلف عن عنوان البريد الإلكتروني الخاص بالعمل، إذ إن تطابُق العنوانين قد يعرِّض معلوماتك الشخصية للخطر من خلال طلبات حرية المعلومات التي يمكن تقديمها إلى جهة عملك واستخدامها كسلاح بعد ذلك. حدث ذلك في عام 2012 للباحثين في «معهد وودز هول لأبحاث المحيطات» Woods Hole Oceanographic Institution في ولاية ماساتشوستس، بعد أن تطوَّع العديد منهم للمساعدة في مراقبة تسرُّب النفط من منصة «ديب ووتر هورايزون» Deepwater Horizon في خليج المكسيك. فقد طالبت شركة النفط العملاقة «بي بي» BP بجلب أكثر من 3 آلاف رسالة بريد إلكتروني سرية جرى تبادلها بين الباحثين، وكان بعضها يحتوي على معلوماتٍ شخصية.

اجعل اتصالاتك ومراسلاتك مشفَّرة

التعاون الأكاديمي غالبًا ما يتمُّ عبر البريد الإلكتروني، ومن غير الوارد تغيير ذلك. ولكن أي بريد إلكتروني، لا سيَّما إذا كان على خوادم جهة عملك الأكاديمية، يعتبر فعليًّا معلوماتٍ متاحة للجميع، حسبما يقول كلوسوفسكي. بالنسبة إلى المراسلات شديدة الحساسية، يمكنك أن تجرِّب استخدام تطبيق «سيجنال» Signal، وهو تطبيق مراسلة أنشأته مؤسسة «سيجنال» Signal Foundation، وهي منظمة غير ربحية مقرها في ماونتن فيو بولاية كاليفورنيا. يقول ويلسون: "إنَّه تطبيق المراسلة الوحيد الذي يمكنك الوثوق فيه". ويوافقه كلوسوفسكي الرأي.

أما الخدمات الأخرى، حتى تلك الخدمات التي توفر خيارات التشفير من طرفٍ إلى طرف مثل تطبيق «واتساب» وخدمة الرسائل الفورية «آي مَسدج» iMessage من شركة «آبل»، فلا تخلو من أوجُه القصور. فعلى سبيل المثال، يقول كلوسوفسكي إنَّ «واتساب» يخزّن بياناتِ تعريفٍ أساسية غير مشفَّرة، بما في ذلك تفاصيل حول متبادِلي الرسائل من مرسلين ومستلمين ووقت المراسلة. وهذه البيانات تجري مشاركتها مع شركة «ميتا» Meta المالِكة للتطبيق، وكذلك مع وكالات إنفاذ القانون إذا ارتأت الشركة أن ذلك مناسب.

أحدُ التهديدات التي تواجه العلم حاليًّا يتمثل في الاستيلاء على مجموعات البيانات وإتلافها، خصوصًا تلك المتعلقة بالموضوعات المصطبغة بصبغة سياسية إلى حَدٍّ بعيد، مثل تغيُّر المناخ والتلوث الصناعي والدراسات الجندرية. لذا يجدُر بك أن تحفظ نسخًا احتياطية من بياناتِك في مواقع متعددة بحيث يصعب حذفها أو إتلافها.

يقول ميتشل: "استخدِم أقوى وسيلة تشفير متاحة لديك". ربما يعني ذلك استخدام نظام التشغيل «ويندوز برو» Windows Pro، الذي يمكنه تشفير حاسوبك بالكامل، بدلًا من «ويندوز هوم» Windows Home، الذي لا يوفر هذه الميزة. أما في حالة أجهزة «ماك» Mac من «آبل»، فإن نظام التشغيل «ماك أوه إس» macOS يحتوي على أداة تشفير مُدمَجة في النظام تسمى «فايل فولت» FileVault بالإضافة إلى برنامج حماية؛ استخدِمهما معًا إن أمكن.

يقترح ميتشل أيضًا تعلُّم كيفية تشفير الملفات الفردية وحفظها، بإرسال ملفٍ إلى نفسك على تطبيق «سيجنال»، مثلًا، ويقول: "هكذا لن يضيع الملف، بل سيظل على هاتفك ويكون مشفَّرًا". أو يمكنك استخدام تطبيق "أونيون شير" Onion Share، أو «ويندن» Winden، أو «تريسوريت» Tresorit عند التعاون مع آخرين.

ولا تنسل سلاسل الرسائل البريدية الموجودة. فإن وصل إليها شخص ما، فربما يطّلع على محادثاتك المُخزَّنة بحثًا عن تصريحاتٍ مثيرة للجدل، ونشرها عبر الإنترنت بعد تجريدها من أي سياق، مما يدفع أصحاب العمل إلى تجنُّب التعامل مع الشخص المُستهدَف بتلك الهجمات.

وفي المقابل، فربما تحظى بعض البيانات بحماية أكبر عندما تكون ظاهرةً للجميع، لا سيَّما إذا كانت من النوع الذي يفضِّل البعضُ إتلافه. في هذه الحالة، يمكنك إتاحتها بغير قيود بحيث يمكن لأي شخصٍ الحصول على نسخة منها. يقول ويلسون: "إذا كنت الوحيد الذي يمكن نسخة من البيانات، فيمكن سلبها منك".

يقترح ميتشل حلًّا وسطًا: أن تكون ملفات البيانات متاحة للجميع ولكن مشفَّرة، وذلك من خلال تشفير البيانات باستخدام برامج مثل «كويك هاش» QuickHash. تحوِّل هذه العملية المستندَ أو الصورة أو أيَّ بياناتٍ رقمية أخرى إلى سلسلة غير مفهومة من الحروف والأرقام، والتي يمكنك نشرها عبر الإنترنت. وإذا احتجت لاحقًا إلى إثبات أسبقية اكتشافك، أو توثيق اكتشافٍ معين، أو مجرد إتاحة شيءٍ ما، فيمكنك فكُّ تشفيرها بصورة علنية. يقول ميتشل: "إنها طريقة بسيطة جدًّا للتحقق إلكترونيًّا من بحثك العلمي".

* هذه ترجمة المقال الإنجليزي المنشور بمجلة Nature بتاريخ 14 مارس 2025.

doi:10.1038/nmiddleeast.2025.55

تواصل معنا: